Các cuộc tấn công đa miền đã trở thành một thách thức quan trọng trong an ninh mạng hiện đại, các kẻ tấn công khai thác những khoảng trống giữa các endpoint, hệ thống identity và môi trường cloud để đạt được mục tiêu của chúng. Những cuộc tấn công tinh vi này sử dụng các kỹ thuật lén lút, malware-free và các công cụ hợp pháp, khiến chúng trở nên rất khó phát hiện và ngăn chặn.

Khi kẻ thù ngày càng nhanh nhẹn và khéo léo hơn, và hạ tầng dữ liệu ngày càng trở nên phức tạp hơn, các tổ chức đang phải đối mặt với rủi ro lớn hơn từ những điểm mù do các hệ thống phòng thủ không có tính liên kết tạo ra. Để giải quyết sự phức tạp này, cần có một cách tiếp cận chủ động vừa phát hiện mối đe dọa theo thời gian thực, vừa kết nối các yếu tố trong toàn bộ chuỗi tấn công. Đây chính là lúc săn lùng mối đe dọa dựa trên tình báo trở thành một yếu tố thay đổi cuộc chơi.

Một trong những kẻ thù tấn công trên đa miền nổi tiếng nhất là SCATTERED SPIDER. Nhóm tội phạm mạng này có động cơ tài chính nhắm vào các công ty Fortune 500 với các chiến lược tấn công linh hoạt và tác động cao, bao gồm lạm dụng danh tính và khai thác cloud. Họ xâm nhập vào tài khoản của nhân viên IT và Security để truy cập vào các công cụ và tài nguyên nhằm di chuyển trong môi trường và có quyền truy cập sâu hơn vào hệ thống. SCATTERED SPIDER, một kẻ thù nổi tiếng trong việc thực hiện các cuộc xâm nhập tập trung vào cloud, sử dụng kỹ thuật lừa đảo qua email, thay đổi chính sách và truy cập vào trình quản lý mật khẩu để xâm nhập và khai thác các môi trường cloud. Bằng cách thâm nhập vào cloud control plane, SCATTERED SPIDER có được quyền truy cập rộng rãi hơn, cho phép chúng dễ dàng chuyển hướng tấn công giữa các miền identity, cloud và endpoint nhằm tối đa hóa tác động tới mục tiêu.

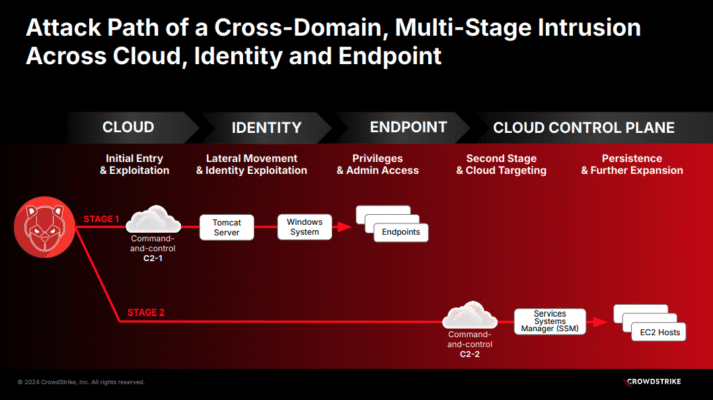

Một case study kỹ thuật gần đây đã nêu bật một cuộc tấn công có chủ đích vào một công ty dược phẩm, sử dụng một chiến lược đa miền rất có tính phối hợp cao, khai thác các thông tin đăng nhập, cloud control plane và di chuyển giữa các endpoint trong hệ thống và cloud. Điều này nhấn mạnh nhu cầu quan trọng về việc có cái nhìn toàn diện ra các miền tấn công và săn lùng mối đe dọa dựa trên tình báo để phát hiện và ngăn chặn các kẻ thù đa miền tinh vi.

Tại đây, chúng tôi sẽ phân tích cuộc tấn công này theo từng bước để minh họa cách các cuộc tấn công đa miền xảy ra, nơi kẻ thù có thể giành lợi thế và cách các tổ chức có thể điều chỉnh phòng thủ của họ.

Case Study Deep Dive

Hình 1. Con đường tấn công của một cuộc xâm nhập đa miền từ identity, endpoint và cloud

1. Xâm Nhập Ban Đầu và Khai Thác

Trong giai đoạn đầu tiên của cuộc tấn công này, kẻ thù thiết lập server command & control (C2–1 trong Hình 1) để khởi động cuộc tấn công. Chúng nhắm vào một server Linux Tomcat, khai thác một lỗ hổng đã biết để có quyền truy cập root. Khi đã vào bên trong, chúng thực hiện công việcdo thám bằng các công cụ như LDAP search để liệt kê các mạng chia sẻ và xác định các hệ thống cho việc di chuyển, phát tán. Công việc do thám này đã thu thêm được thông tin đăng nhập, cho phép di chuyển ngang hàng trong môi trường. Giai đoạn này nhấn mạnh rủi ro của việc để lộ các lỗ hổng quan trọng, vì kẻ thù có thể khai thác chúng để xâm nhập vào các server chạy dịch vụ thiết yếu.

2. Khai Thác Danh Tính và Di Chuyển Trong Hệ Thống

Sau khi có được quyền truy cập ban đầu, kẻ thù di chuyển trong hệ thống bằng cách sử dụng các thông tin đăng nhập bị xâm phạm. Chúng chuyển từ server Linux Tomcat sang một hệ thống Windows, mở rộng phạm vi tấn công của mình. Để duy trì kết nối bí mật, kẻ thù đã tạo ra các khóa SSH để thiết lập các kênh SSH. Bên cạnh đó, chúng còn nhắm vào Dịch vụ Bảo mật Hệ thống để thu thập thêm thông tin đăng nhập và thu thập thông tin vềhạ tầng cloud của tổ chức, cho phép chúng có quyền truy cập sâu hơn. Các hành động này đã được phát hiện bởi CrowdStrike Falcon Identity Protection, ngay cả khi kẻ thù hoạt động trên các thiết bị không được quản lý.

3. Quyền Hạn và Quyền Truy Cập Quản Trị

Kẻ thù đã xâm nhập vào các tài khoản có quyền hạn cao để có được quyền truy cập quản trị. Các quyền liên quan đến những tài khoản này cho phép họ nâng cao cuộc tấn công trong khi tránh bị phát hiện. Giai đoạn này minh họa sự phức tạp của các cuộc tấn công vào tài khoản có quyền hạn, nơi quyền truy cập quản trị được khai thác để duy trì và mở rộng điểm tựa trong các mạng đã bị xâm phạm.

4. Nhắm tới Cloud và Giai Đoạn 2

Để tránh bị truy vết về hạ tầng server C2 ban đầu của mình, kẻ thù đã thiết lập một hạ tầng server C2 khác (C2–2) nhằm nhắm vào môi trường Cloud của nạn nhân. Nếu một hạ tầng C2 bị phát hiện, hạ tầng kia vẫn sẽ hoạt động bình thường. Sử dụng quyền truy cập vào Dịch vụ Quản lý Hệ thống-Services Systems Manager (SSM), kẻ thù tập trung vào các phiên bản dịch vụ cloud, bypass qua các giải pháp bảo vệ endpoint để truy vấn dữ liệu nhạy cảm trực tiếp từ control plane. Thay vì tấn công các phiên bảnWindows hoặc Linux có cài đặt các agent phát hiện và phản ứng (EDR), kẻ thù thao túng control plane để thực hiện câu lệnh chống lại các server cloud mà không cần tương tác trực tiếp. Bằng cách khai thác các điểm mù bảo mật trên cloud, chúng có thể trích xuất dữ liệu nhạy cảm, chẳng hạn như tài sản trí tuệ, mà không kích hoạt các cảnh báo phát hiện điểm cuối.

5. Tính Duy Trì và Tính Mở Rộng

Để đảm bảo khả năng duy trì kết nối lâu dài, kẻ thù đã tạo ra các tài khoản bổ sung bằng cách sử dụng SSM và khởi động một instance dịch vụ cloud Windows mới. Instance này hoạt động như một cơ chế “break glass”, cung cấp một phương án dự phòng trong trường hợp quyền truy cập hiện tại bị mất. Chiến thuật này đặc biệt tinh vi, vì một instance duy nhất chạy âm thầm trong nền thường không bị chú ý trừ khi nó ảnh hưởng đến hiệu suất. Bằng cách hòa lẫn vào các hoạt động bình thường của cloud, kẻ thù duy trì quyền truy cập lâu dài mà không bị phát hiện.

Trong quá trình giám sát môi trường, đội săn lùng mối đe dọa CrowdStrike OverWatch đã quan sát thấy các hoạt động nghi ngờ theo thời gian thực. Khi có đủ bằng chứng xác nhận một cuộc xâm nhập, CrowdStrike lập tức cảnh báo khách hàng và đề xuất các biện pháp đối phó để ngăn chặn kẻ thù. CrowdStrike đã kết nối các điểm, tiết lộ cách mà kẻ thù đã chiếm đoạt thông tin đăng nhập, di chuyển qua các endpoint và cloud, cũng như khai thác control plane. Việc săn lùng liên tục và sự tương quan giữa các miền hoạt động độc hại là chìa khóa để hiểu rõ toàn bộ cuộc tấn công của kẻ thù và ngăn chặn cuộc xâm nhập.

Biến Nhận Thức Thành Hành Động với Phòng Thủ Dựa Trên Tình Báo

Săn lùng mối đe dọa và threat intelligence là rất quan trọng để đi trước các cuộc tấn công đa miền hiện đại, như sự cố đã được mô tả. Tình báo theo thời gian thực ccccung cấp những hiểu biết cần thiết để phát hiện sớm các mối đe dọa tiềm ẩn, trong khi chủ động săn tìm mối đe dọa, các dịch vụ như CrowdStrike Falcon Adversary OverWatch cung cấp giám sát 24/7, phân tích dữ liệu telemetry, xác định các mẫu bất thường và tận dụng kiến thức về thủ đoạn của kẻ thù để phát hiện và ngăn chặn các mối đe dọa.

Bằng cách tích hợp threat intelligence nâng cao với việc săn lùng chủ động trong một nền tảng bảo mật thống nhất, các tổ chức có thể phát hiện và gián đoạn cuộc tấn công nhanh chóng, giảm thời gian phản ứng, và ngăn chặn thiệt hại lan rộng ra. Như đã được minh chứng trong case study trên, cách tiếp cận thống nhất, dựa trên threat intelligence là chìa khóa để luôn đi trước ngay cả những kẻ thù tinh vi nhất.